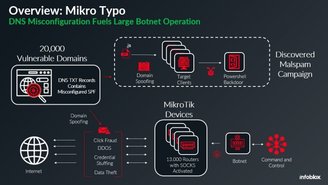

Cerca de 13 mil roteadores da MikroTik foram hackeados e utilizados para a formação de uma botnet que distribuiu malware e realizou outras atividades ilícitas, de acordo com a empresa de cibersegurança Infoblox. A campanha maliciosa foi descoberta em novembro de 2024.

Segundo o relatório divulgado na semana passada, os responsáveis pela ação aproveitaram “registros de DNS mal configurados” nos dispositivos fabricados pela empresa sediada na Letônia para enviar emails maliciosos que pareciam ser da companhia de logística DHL. Dezenas de milhares de mensagens fraudulentas foram disparadas.

Infoblox/Reprodução A campanha maliciosa foi apelidada de "Mikro Typo". (Imagem: Infoblox/Reprodução)

Infoblox/Reprodução A campanha maliciosa foi apelidada de "Mikro Typo". (Imagem: Infoblox/Reprodução)

As mensagens induziam os destinatários a baixar um arquivo ZIP no qual estava escondido um trojan associado a atividades anteriores de cibercriminosos russos. Com a instalação silenciosa do malware, os invasores conseguiam acessar remotamente os dispositivos comprometidos.

Os pesquisadores de segurança também identificaram 20 mil domínios envolvidos no envio de e-mails falsos, que podem ter utilizado nomes de outras empresas. Eles acreditam que a botnet formada por roteadores MikroTik hackeados é usada para mais atividades, como ataques de negação de serviço (DDoS), campanhas de phishing e roubo de dados.

Falha antiga

Conforme a empresa de cibersegurança, várias versões de firmware dos roteadores MikroTik foram afetadas pelo problema, como aquelas vulneráveis à falha CVE-2023-30799. Descoberta em 2023, a falha expôs mais de 500 mil dispositivos a ações maliciosas.

Essa vulnerabilidade crítica de escalonamento de privilégios permite a execução arbitrária de código, dando ao invasor acesso total ao dispositivo comprometido. A sua exploração depende de autenticação, aproveitando a falta de proteção contra ataques de força bruta de senha dos equipamentos, segundo relatório da época.

Os pesquisadores responsáveis pela descoberta recomendam que os proprietários de roteadores da MikroTik mantenham seus dispositivos atualizados com o firmware mais recente. Outra sugestão dada por eles é alterar as credenciais de conta padrão para dificultar as tentativas de acesso indevido.

Categorias